خب به قسمت انتخاب راه رسیدیم

آموزش های فوق مبتدی تموم شد تازه میرسیم به اول کار!

باید بهتون بگم یه هکر باید پیشه ی خودشو انتخاب کنه و یه راه رو تا آخر بره وقتی که کامل یاد گرفت بره پیشه ی بعدی رو یاد بگیره

یکی از تقسیم بندی های رایج به این صورت هست :

1. هک سایت ها و سرور ها

2. هک کلاینت ها و سیستم های شخصی

خوب من اول هک سایت و سرور رو شروع میکنم وقتی تونستیم تمام باگ ها رو پوشش بدیم ! که البته اینو بگم حتی خوده منم همه ی باگ ها رو بلد نیستم ولی بنده سعی میکنم تمام باگ ها رو یاد گرفته و آموزش های جدیدشونو برای

خوب من تا اونجا که تونستم سعی کردم یه لیست کاملی از تمامی باگ ها و راه های نفوذ به سایت ها و سرور ها جمع آوری کنم ،

که اینجا خدمت شما عزیزان میزارم تا یه طبقه بندی ای قبل از شروع تو ذهن خودتون داشته باشید ،

ليست تمام تکنيک هاي حمله به سايت ها ( ليست تمامي باگ )

* Arbitary File Deletion

* Code Execution

* Cookie Manipulation ( meta http-equiv & crlf injection )

* CRLF Injection ( HTTP response splitting )

* Cross Frame Scripting ( XFS )

* Cross-Site Scripting ( XSS )

* Directory traversal

* Email Injection

* File inclusion

* Full path disclosure

* LDAP Injection

* PHP code injection

* PHP curl_exec() url is controlled by user

* PHP invalid data type error message

* PHP preg_replace used on user input

* PHP unserialize() used on user input

* Remote XSL inclusion

* Script source code disclosure

* Server-Side Includes (SSI) Injection

* SQL injection

* URL redirection

* XPath Injection vulnerability

* EXIF

* Blind SQL injection (timing)

* Blind SQL/XPath injection (many types)

* 8.3 DOS filename source code disclosure

* Search for Backup files

* Cross Site Scripting in URI

* PHP super-globals-overwrite

* Script errors such as the Microsoft IIS Cookie Variable Information Disclosure

حمله های مشهور به حمله های دیکشنری ای :

* Cross Site Scripting in path

* Cross Site Scripting in Referer

* Directory permissions ( mostly for IIS )

* HTTP Verb Tampering ( HTTP Verb POST & HTTP Verb WVS )

* Possible sensitive files

* Possible sensitive files

* Session fixation ( jsessionid & PHPSESSID session fixation )

* Vulnerabilities ( e.g. Apache Tomcat Directory Traversal, ASP.NET error message etc )

* WebDAV ( very vulnerable component of IIS servers )

حمله های مشهور به افشاء جستجو :

* Application error message

* Check for common files

* Directory Listing

* Email address found

* Local path disclosure

* Possible sensitive files

* Microsoft Office possible sensitive information

* Possible internal IP address disclosure

* Possible server path disclosure ( Unix and Windows )

* Possible username or password disclosure

* Sensitive data not encrypted

* Source code disclosure

* Trojan shell ( r57,c99,crystal shell etc )

* ( IF ANY )Wordpress database credentials disclosure

آپلود فایل :

* Unrestricted File Upload

حمله های رایج :

* Microsoft IIS WebDAV Authentication Bypass

* SQL injection in the authentication header

* Weak Password

* GHDB – Google hacking database ( using dorks to find what google crawlers have found like passwords etc )

حمله های وب و سروری :

* Application Error Message ( testing with empty, NULL, negative, big hex etc )

* Code Execution

* SQL Injection

* XPath Injection

* Blind SQL/XPath injection ( test for numeric,string,number inputs etc )

* Stored Cross-Site Scripting ( XSS )

* Cross-Site Request Forgery ( CSRF )

نکته : البته باید بگم یاد گیری و به حافظه سپردن تمامی این مطالب تقریبا غیر ممکن هست و ما تا اونجا که میشه سعی در آشنایی شما با باگ ها رو داریم ولی قرار نیست تمام اونها رو مو به مو اینجا یاد بدیم

اون وظیفه ی شماست که مطالبی که اینجا آموزش داده میشه رو یاد بگیرید و به دنبال راه های بیشتر بگردید به هر حال یک هکر واقعی خودش باگ پیدا میکنه و میسازه نه اینکه از دسترنج بقیه استفاده کنه ….

خوب امیدوارم که این اطلاعات براتون مفید باشه …

اولین باگی که قراره با هم کار کنیم باگ LFI هستش…

برای شروع من یه مقاله ی کوتاه از آقای ویرانگر راجب نحوه ی بوجود اومدن این باگ آپلود میکنم تا کم کم به روش های نفوذ و هک کردن به وسیله ی این باگ برسیم

خوب دوستان عزیز اینم یه آموزش تصویری برای باگ Lfi امیدوارم به دردتون بخوره

اینم یه روش دیگه ی باگ LFI که نسبتا پیشرفته تر از روشهای قبلی هست!

نکته! دوستان به علت حجم بالای فیلم (حجم فیلم 600 مگابایت می باشد) مجبور شدم با نرم افزار 7Zip فشردش کنم برای اینکه فیلم رو اکسترکت کنین باید نرم افزار 7zip رو دانلود کنین و بر روی سیستمتون نصب کنین.

خب باگ بعدی که قراره آموزش بدم یک باگ کاربردی تر به نام باگ sql هست که به روش sql injection میتونیم به دیتابیس سایت نفوذ کنیم و یوزر پسورد رو بدست بیاریم

خوب آموزش هام رو با باگ SQL شروع میکنم امیدوارم که مورد پسندشما عزیزان باشه

خوب injection یا تزریق دستورات sql به پایگاه داده ها یا همون database() هستش که موجب دسترسی ما به پایگاه اطلاعاتی یک سایت میشه

قدم اول شناسایی اینه که سایت مورد نظر باگ داره یا نه ،

Login Page

Search Page

Feedback

HTML pages use POST command to send parameters to another ASP page

و هر صفحه ای که به ما اجازه ی input data رو بده

اینا جاهاییه که معمولا ما دنبال این نوع آسیب پذیری میگردیم ،

اما همیشه نیاز به submit page نیست و کارمون با صفحات (asp. php. cgi. jsp.) را میوفته، مثلا :

برای برسی آسیب پذیر بودن سایت راه های زیادی بسته به تارگت وجود داره

استفاده از پارامتر هایی مثل : * و % و – و ‘ و ” و ; و

مثال هایی برای این :

در بعضی مواقع یک پارامتر جواب نمیده و باید چند تا از پارامتر ها رو با هم بکار برد :

اگر بعد از وارد کردن پارامتر ها با error هایی همانند error های زیر روبرو شدید باید به باگ SQL شک کنید و سعی به نفوذ ( یا پچ) کنید!!

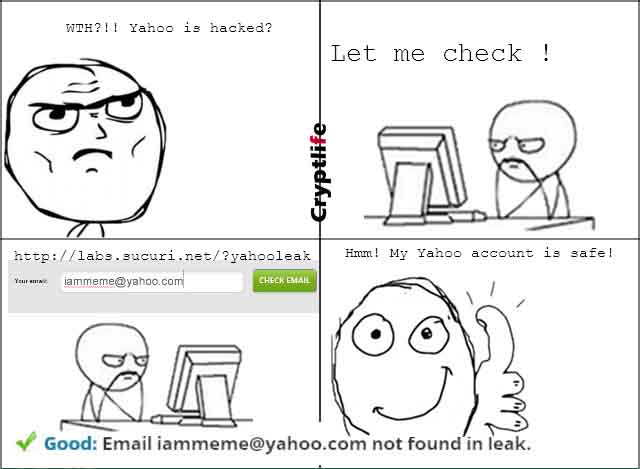

سلام بر دوستان گل تیم

برای اینکه بعضی از بچه ها با درک مطالب بدون مثال مشکل داشتن قرار شد بعد از هر جلسه ی آموزش یک مثال هم گذاشته بشه براتون

خوب تو جلسه ی قبل یاد گرفتیم که چطوری آسیب پذیری یه سایت رو تست بزنیم

مثال قدم به قدم این آموزش به صورت زیر هستش :

اول یه تارگت رو انتخاب کردیم برای مثال :

http://www.coshuk.comحالا سایت رو میگردیم تا قسمتی از سایت رو پیدا کنیم که URL اون دارای id=عدد باشه همونطور که گفته شده بود

http://www.coshuk.com/html/images.php?id=27خوب حالا برای اینکه ببینیم آسیب پذیری وجود داره یا نه باید یکی از پارامتر های درس قبلی رو اظافه کنیم و ببینیم که error میده یا نه

به این صورت :

http://www.coshuk.com/html/images.php?id=27'خوب همونطور که متوجه شدید ERROR زیر رو مشاهده میکنیم که به معنیه آسیب پذیر بودن سایت هستش :

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ” order by pk_image_id DESC’ at line 1

راستی اینم بگم که برای انتخاب تارگت میتونید از dork های sql استفاده کنید و برای یافتن باگ درون سایت از اسکنر استفاده کنید که آموزش اون هارو هم در پست های بعدی میدم …

منبع اصلی آموزش : http://woc.ir/

آموزش دهنده : Amir HIJ4Ck

2 پاسخ

باگ ویک پسورد یعنی پسورد ضعیف که از طریق بازیابی پسورد باگ پیدا کرد و هک کرد

اطلاعات بیشتردرtermint.org

باک weak password رو میشه کمی توضیح بدید؟ مرسی